El teletrabajo como opción para la continuidad laboral. Imagen creada con IA.

Los imponderables de la vida han condicionado la necesidad de utilizar mecanismos para mantener los procesos de producción y creación humana fuera de las paredes de las instituciones. En ese sentido, aparecen en la palestra el trabajo a distancia y el teletrabajo. Entre ellos existen diferencias, que no serán objeto de análisis aquí, sino el punto de partida para una reflexión sobre la importancia de la seguridad de la información cuando las labores se realizan mediante el uso de las TIC.

El profesor G. Ferriol (2020) en su trabajo “El teletrabajo y el trabajo a distancia. Su novedad en Cuba”, (Revista Temas No. 117) hace un detallado estudio de los mecanismos que sustentan este tipo de labor a partir, incluso, de las experiencias internacionales.

Pero a fin de comprender mejor el problema se profundizó en las definiciones que aporta la resolución 71/2021 del Ministerio de Trabajo y Seguridad Social (MTSS) que expone las definiciones de trabajo a distancia y teletrabajo en los artículos 6 y 7 respectivamente.

De estas definiciones emergen aspectos que son vitales:

1. La definición de trabajo remoto se utiliza en las normas internacionales como la ISO 27001 como sinónimo de teletrabajo, aunque en algunas publicaciones se utiliza para englobar los dos términos antes mencionados.

2. El trabajo a distancia que puede alternar o no la presencialidad en la institución empleadora, no tienen necesariamente que implicar el uso de las TIC, pero en el teletrabajo el uso de las tecnologías es una condición indispensable.

Pero lo esencial es que cuando esté presente el uso de las TIC habrá necesariamente que atender un conjunto de cuestiones que son insoslayables, porque determinan que la labor sea exitosa y a la vez segura para la organización empleadora y quien realiza los trabajos.

En estudios recientes, los trabajadores que usan estas modalidades de labor enfrentan tres veces más probabilidades de sufrir ataques de phishing y de códigos maliciosos en comparación con los que realizan tareas presenciales.

Si bien no es adecuado exponer las cuestiones negativas que se realizan por los usuarios de las TIC en el teletrabajo, se ha considerado conveniente exponerlas a fin de que sirvan con un llamado a la reflexión a quienes lean estas líneas.

Una cuestión esencial resultan los errores vinculados a las contraseñas y la autenticación dada la debilidad de las claves utilizadas que combinan información personal fácilmente deducible como son las fechas de nacimiento o nombres de familiares. Esto las hace vulnerables a ataques de fuerza bruta o ingeniería social. Adicionalmente, es una práctica común reutilizar la misma contraseña en múltiples plataformas corporativas y personales, lo que amplifica el riesgo de compromiso: si una cuenta es vulnerada, todas las demás quedan expuestas y pueden caer como en efecto dominó. Unido a esto es error frecuente no activar la autenticación multifactorial (MFA) cuando está disponible, dejando las cuentas protegidas únicamente por una barrera que puede ser superada con relativa facilidad por atacantes.

Otro error común es postergar sistemáticamente la actualización del software y los sistemas operativos. Esto representa un error crítico que se comete con regularidad fuera de los recintos de las instituciones, porque en estos se pueden gestionar las actualizaciones de manera centralizada, pero los empleados tienden a ignorar las notificaciones de actualización por considerarlas molestas o porque temen que interrumpan su flujo de trabajo. Sin embargo, estas actualizaciones frecuentemente incluyen parches de seguridad que corrigen vulnerabilidades conocidas y explotadas activamente por ciberdelincuentes. Un sistema desactualizado es comparable a una puerta con cerradura defectuosa: puede parecer segura, pero en realidad es fácilmente vulnerable para quien conoce su debilidad.

Otra deficiencia que es recurrente es la conectividad desde ubicaciones con redes Wi-Fi públicas no seguras. Muchos trabajadores que operan sin la presencialidad se conectan a estas redes sin utilizar una red privada virtual (VPN) corporativa, así exponen todo su tráfico de datos a potenciales interceptaciones. Los atacantes pueden establecer puntos de acceso falsos con nombres muy similares a redes legítimas (ataques de «evil twin») o utilizar herramientas de “sniffing” para capturar credenciales y datos sensibles transmitidos sin cifrado. Este error es particularmente grave cuando se accede a sistemas corporativos que contienen información sensible.

Los ataques de phishing son recurentes en los trabajadores que realizan labores no presenciales por diversas razones. La primera, es la carencia de posibilidad de consultar rápidamente con un compañero sobre la legitimidad de un correo sospechoso; en segundo lugar, la fatiga digital derivada de extensas jornadas frente a pantallas, reduce la capacidad para discernir ante mensajes fraudulentos sofisticados. Los errores más comunes incluyen el hacer clic en enlaces de correos no solicitados sin verificar el remitente, descargar archivos adjuntos de fuentes desconocidas, y proporcionar información sensible en respuesta a solicitudes que aparentan provenir de directivos o de la administración de la red. El teletrabajo ha incrementado la efectividad de los ataques de phishing, con campañas que utilizan pretextos relacionados con diversos motivos entre los que pueden mencionarse la pandemia de la COVID 19, o esta coyuntura de los combustibles que atraviesa el país. También se pueden usar como pretextos políticas de trabajo remoto o actualizaciones de sistemas corporativos.

La práctica conocida como Shadow IT, que consiste en el uso de aplicaciones, servicios o dispositivos no autorizados en el escenario de software diseñados para las PC de la organización. Al trabajar en dispositivos personales se incluyen en estos aplicaciones que pueden ser riesgosas por las fuentes de donde se descargan en busca de soluciones rápidas para sus necesidades de colaboración o productividad. Se adoptan herramientas de terceros sin considerar las implicaciones de seguridad. Son ejemplos comunes el uso de servicios de almacenamiento personales en la nube desde donde compartir documentos corporativos, aplicaciones de mensajería no cifradas para comunicaciones de trabajo, o herramientas de productividad no aprobadas. Estas prácticas exponen datos corporativos a riesgos de filtración, comprometen la integridad de la información y dificultan la respuesta ante incidentes de seguridad.

A las malas prácticas anteriores se suman las carencias en la seguridad física que si están presentes en los locales institucionales. Entre los errores comunes emergen el dejar dispositivos desatendidos en lugares accesibles y además no bloquear la pantalla, también está el hecho de que se permite a familiares o visitantes el acceso a los equipos donde hay información institucional, entre otras. Estos descuidos propician el acceso no autorizado a información sensible, el robo de dispositivos con datos sin cifrar, o instalación de programas malignos a través de acceso físico directo al equipo.

Para comprender la importancia que tiene mantener buenas prácticas en el teletrabajo es vital conocer que la norma ISO 27001 en su versión de 2022, en el Anexo A, establece controles de seguridad de la información que las organizaciones deben implementar para gestionar los riesgos de manera efectiva. La sección 6.7, está dedicada específicamente al trabajo remoto y proporciona directrices para garantizar que el personal que trabaja fuera de las instalaciones de la organización lo haga de manera segura, protegiendo la información a la que gestiona.

La norma se enfoca en varias vertientes para garantizar la seguridad de la información, entre ellas se plantea como un aspecto esencial el establecimiento de una política para el trabajo remoto que establezca las reglas, responsabilidades y expectativas claras para todos los involucrados. Esta política debe incluirse en el plan de seguridad de las TIC y debe ser comunicada a todos. Además debe ser actualizada regularmente para reflejar cambios en el entorno de amenazas y las necesidades institucionales. La política debe definir quiénes son elegibles para trabajar de forma remota, en qué condiciones, qué recursos serán proporcionados por la organización, y cuáles son las responsabilidades del empleado en cuanto a seguridad de la información. Además, debe establecer los criterios de elegibilidad de ubicaciones de trabajo remoto, asegurando que el entorno cumpla con requisitos mínimos de seguridad física y conectividad.

En la norma ISO también se sugiere que la organización establezca controles técnicos y procedimientos para proteger los dispositivos utilizados en el trabajo remoto, que incluyen la implementación de cifrado de disco completo en todos los dispositivos portátiles, la instalación y actualización de software para enfrentar programas malignos, la configuración de cortafuegos personales, y el establecimiento de tiempos cortos para el bloqueo automático de pantalla, entre otras cuestiones de interés.

Un aspecto esencial es el acceso a los recursos corporativos desde ubicaciones remotas debe realizarse siempre a través de canales seguros. Para ello, es vital la implementación de una red privada virtual (VPN) institucional que proporcione un túnel cifrado para todas las comunicaciones entre el dispositivo del trabajador remoto y los sistemas de la organización. La VPN debe configurarse para forzar todo el tráfico corporativo a través del túnel y con controles que verifiquen el estado de seguridad del dispositivo antes de permitir la conexión, esto incluye la verificación de actualizaciones de seguridad, el estado del programa antivirus y cumplimiento de políticas de configuración.

Otro aspecto esencial y en el que se ha insistido antes es el control de accesos, que es vital en entornos de trabajo remoto por la imposibilidad de verificar físicamente la identidad del usuario. En este tema, la implementación de autenticación multifactor (MFA) (no disponible en la UO por razones tecnológicas) es una opción muy importante en los accesos remotos a los sistemas institucionales. Así se añaden capas de seguridad que sobrepasan lo tradicional: usuario y contraseña. Claro, junto a lo anterior es esencial la atención a los privilegios que deben seguir el principio de mínimo privilegio, donde cada usuario tendrá únicamente los permisos necesarios para el desempeño de sus funciones.

Finalmente solo se requiere mencionar un aspecto esencial que transversaliza la gestión a través de las TIC. Conociendo que el factor humano es el eslabón más débil en la cadena de seguridad de la información, y que esta vulnerabilidad se amplifica en entornos de trabajo remoto. Un principio que no debe perderse de vista es tratar de convertir al capital humano en fortaleza y para ello es muy importante el aspecto formativo consciente de los trabajadores que laboran de forma remota a fin de que puedan reconocer el phishing y otras técnicas de ingeniería social, mantener el manejo seguro de las TIC en las redes Wi-Fi públicas, lograr la gestión adecuada de contraseñas, la protección de dispositivos en espacios públicos, y el conocimiento de los procedimientos de reporte de incidentes. La capacitación tiene que ser continua, con actualizaciones periódicas y evaluaciones que midan la efectividad de esta formación en las competencias para la seguridad de las TIC.

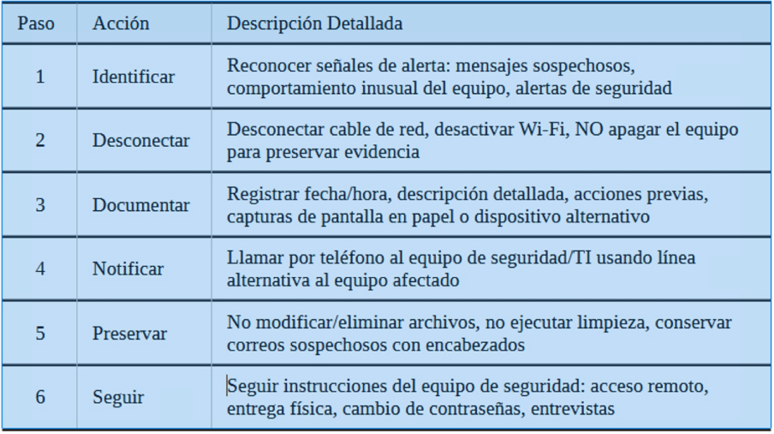

Es muy importante las personas que laboran de forma remota mantengan a vista un procedimiento esencial para proceder en caso de incidentes, por tal motivo se presenta el siguiente diagrama de flujo para una actuación segura y responsable.

Protocolo de actuación ante un incidente.