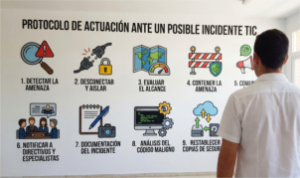

Protocolo de actuación ante un incidente. Creada con IA

En el mundo actual donde imperan la tecnología y la comunicación, se producen brechas de seguridad, sin embargo, cuando los usuarios responden al peligro con rapidez y eficiencia, se marca la diferencia entre un pequeño susto y un desastre total para una organización.

La idea de texto es presentar una guía paso a paso que facilite al usuario de las TIC un protocolo esencial a aplicar cuando se sospecha la existencia de un ciberataque.

1. Detección de amenazas: Es vital para ello el monitoreo constante. El movimiento inicial es detectar el problema Esto es parte de mantener un ojo en las cosas para asegurarse de que todo funciona bien La gente debe detectar las cosas extrañas que parecen un hipo tecnológico pero es en realidad algo más grande.

Son síntomas de alarma para mantener un ojo avisor síntomas como:

El instinto del usuario sobre estas acciones extrañas es el escudo inicial para que se inicie la cadena de acciones que eviten desastres.

2. Desconectar y aislar: Cuando tienen indicios para pensar que algo está pasando en términos de ciberseguridad, es vital hacer un alto en el trabajo, pero es útil dejar el equipo encendido siempre que sea posible, pero mantenerlo desconectado de cualquier red informática.

¿Por qué?.

En la memoria RAM, que es volátil, se puede encontrar información crucial sobre los procesos activos. Esta desaparece cuando se apaga el equipo. Lo correcto es desconectar el cable de red o desactivar WiFi y Bluetooth para cortar la comunicación del atacante con el ordenador («aislamiento«) mientras se mantiene el equipo encendido para análisis forense.

No se supone que se conecten dispositivos USB o discos duros externos mientras esto está sucediendo. Conectar una unidad externa podría infectarla automáticamente con un programa malicioso, si esta fuera la causa, o si se está espiando el equipo, se sabría que acciones se realizan.

3. Evaluación del alcance de la situación.

Una vez que se tiene el sistema aislado, es hora de sumergirse en cosas inteligentes. Lo primero es asegurar la colecta de toda la información que pueda antes de que los síntomas desaparezcan o cambien. Para ello los especialista hacen copias protegidas del sistema afectado, que serán las que se utilicen en los estudios a desarrollar.

No obstante, los usuarios a partir de sus observaciones deben evaluar y anotar qué sistemas y funciones han estado fallando específicamente.

Se debe tomar en cuenta las señales de alerta temprana (fallos menores, desconexión, etc.).Anotar todos los mensajes extraños, observar la desaceleración y vigilar cualquier acceso extraño. Se debe asegurar que la información no solo quede flotando en la memoria del usuario; tiene que entrar en el libro de incidencia, para evitar omisiones involuntarias. Es una buena idea comprobar si otros están teniendo los mismos problemas. Si un grupo de compañeros de trabajo se encuentran con los mismos problemas, probablemente se está ante un problema mayor que supera un simple fallo técnico.

4. Contención de la amenaza

Al colectar información se evita un daño mayor. La contención significa mantener un control estricto sobre quién entra y qué puede hacer.

Inmediatamente, se deben desarrollar acciones entre las que sobresale la actualización de contraseñas para cuentas que podrían haber sido hackeadas. Es muy importante no reutilizar contraseñas antiguas de otros servicios para nuevas cuentas. esto puede ser nefasto.

Mantener fuera del sistema a los ciberdelincuentes para evitar su entrada a paneles de control, cortafuegos y cuentas en línea, es una práctica insoslayable. Todas las sesiones activas deben ser cerradas para cerrar las brechas a utilizar por el intruso. Estas acciones debe desarrollarse junto a especialistas para lograr mayor seguridad en el proceso.

Además deben estar acompañadas de la puesta en marcha de las medidas de seguridad descritas en los planes de emergencia de la organización, con apego a los pasos que se han establecido para cada nivel de alerta.

5. Comunicación del incidente

El silencio y el miedo resultan una gran ayuda para los cibercriminales. El incidente debe ser comunicado a través de canales seguros de la organización, se debe evitar el correo electrónico del sistema infectado y debe incluir a:

1. La dirección de la organización.

2. Especialistas en ciberseguridad interna.

3. Alejar al personal de la amenaza, pues todavía se necesita mantener cierta confidencialidad. Pero, no hay necesidad de asustarse o compartir información con los extraños hasta que se compruebe lo que en realidad sucede. Debe asegurar, por tanto, que sea verídica la situación antes de enviar información detallada, para evitar así noticias falsas y detener cualquier truco que pudiera ser parte del ataque.

6. Notificación oficial al equipo de seguridad informática. La comunicación informal entre colegas (marco estrecho) debe convertirse en una notificación formal de lo que ocurre.

Es crucial proporcionar la información necesaria para el seguimiento del incidente y para ello debe anotarse:

Esta alerta organizada es la que desencadena una reacción profesional desde el conocimiento tecnológico.

7. Documentación completa.

Mientras el equipo técnico labora en el incidente, no se detiene el proceso de documentación del incidente. El objetivo es crear una cadena clara de custodia y una línea temporal que cuente la historia de los hechos con el mayor detalle. Solo así se logra cumplir el último paso de este protocolo.

El personal implicado en el incidente, de ser posible, debe proveer a los especialistas:

Este proceso es clave, no sólo para reiniciar las actividades, sino también para atender cuestiones legales o problemas futuros.

8. Identificación del código maligno.

Si se sospecha que el incidente involucra un programa malicioso, es necesario saber a qué enemigo se enfrenta la organización. De ser posible, se debe tratar de averiguar qué tipo de código maligno está operando. La opción para ello es hacerlo con un software antivirus actualizado desde un ordenador seguro y nunca sobre el sistema afectado. Pueden usarse para ello dispositivos infectados que fueran utilizados en dicho sistema. Es esencial en el proceso, seguir tres reglas doradas durante esta fase:

1. No eliminar ningún archivo sospechoso a menos que sea absolutamente necesario, porque son prueba de un ataque.

2. Evitar manipular el sistema, porque de esta forma se alteran los registros y se pierde la evidencia para el análisis forense.

3. No enviar mensajes o archivos que puedan ser afectados a otros, ya que esto propagaría la infección.

9. Restaurar copias de seguridad

En este punto, con la seguridad de que el sistema está libre de compromisos resultantes del incidente. El siguiente paso es restaurar copias de seguridad. No es sólo una simple mecanismo de «copia y pega». porque tiene sus requerimientos y protocolos que garantizan su seguridad.

Solo un enfoque sólido permite mantener las amenazas fuera del sistema y asegurar que la copia de seguridad sea impecable. Antes de la puesta en marcha de las operaciones después del incidente, es crucial asegurarse de que todo está funcionando bien: comprobar que los datos están en buen estado, que las aplicaciones están funcionando sin problema y que realmente se ha logrado superar el problema que provocó el incidente.

10. Aprendizaje y mejora

El incidente supuestamente ha terminado, pero el trabajo vinculado a el debe continuar. Este paso es vital para el futuro de la organización y se trata de aprender de los problemas y mejorar de forma continua el sistema.

Los incidentes de ciberseguridad son lecciones costosas, por ello, en la organización se deben desarrollar acciones que resultan vitales:

En este último aspecto es esencial para la toma de conciencia de todos sobre la importancia que tiene el conocimiento de los usuarios sobre su papel en el entorno de las TIC y como para estar preparados, resulta la mejor defensa ante los embates del mundo digital para proteger el trabajo mediado por las TIC. Pero también, porque es vital aprender de los errores y elevar el nivel de competencias y de defensa tecnológica para lograr que la ciberseguridad sea realmente, una tarea de todos.